OpenClaw за 72 часа: уязвимости, релизы и архитектурные ограничения. Февраль 2026

Удивительно, но за три дня проект может пройти путь от «безопасного любительского проекта» до документированного CVE с оценкой 2 из 100 баллов. Именно это произошло с OpenClaw между 30 января и 2 февраля 2026 года – безопасность рухнула, продукт ускорился, а архитектурные ограничения стали публично признанными. Парадокс: чем больше пользователей, тем быстрее выявляются фундаментальные проблемы.

В первой части серии мы разобрали критический анализ проекта и развенчали миф о Mac Mini. Во второй части – уроки рабочего процесса от создателя. Эта статья фокусируется на том, что изменилось буквально за последние дни.

Уязвимости и инциденты безопасности

CVE-2026-22708: косвенное внедрение инструкций

CVE-2026-22708 (косвенное внедрение инструкций в промпт) – наиболее серьёзная техническая уязвимость, документированная за последние три дня. Когда навык браузера OpenClaw сканирует заражённый веб-контент, вредоносные инструкции с высоким весом внимания могут переопределить изначальные намерения пользователя, потенциально приводя к выполнению произвольных команд. Уязвимость связана с механизмом интеграции контекста языковой модели и усугубляется повышенными привилегиями агента. Источник: Penligent

Результаты аудита ZeroLeaks

Комплексный анализ безопасности с использованием инструмента ZeroLeaks выявил критические результаты: OpenClaw набрал только 2 из 100 баллов при тестировании с Gemini 3 Pro, при этом показатель извлечения данных составил 84%, а успешных инъекций – 91%. Это заставляет задуматься: системные промпты, конфигурации инструментов, файлы памяти (SOUL.md, AGENTS.md) и встроенная информация могут быть извлечены с минимальными усилиями. Источник: The Decoder

Три критических инцидента инфраструктуры

Помимо отдельных уязвимостей, произошли три критических инцидента на уровне инфраструктуры:

Инцидент Shodan выявил сотни экземпляров, работающих с auth: "none" на публичных облачных провайдерах (DigitalOcean, Hetzner и др.), раскрывая ключи API, токены ботов, секреты авторизации, полную историю переписок и доступ к выполнению команд. Этот инцидент напрямую спровоцировал удаление параметра auth: none в v2026.1.29. Источник: NXCode

Вредоносное расширение VS Code под названием “ClawdBot Agent” появилось 27 января и доставляло троян удалённого доступа ScreenConnect на машины разработчиков, собирая учётные данные и ключи API. Источник: NXCode

Вредоносные навыки ClawdHub (14 загрузок между 27–29 января) маскировались под инструменты автоматизации криптовалют и кошельков, доставляя программы-похитители через замаскированные терминальные команды. Один вредоносный навык появился на главной странице ClawdHub до удаления, драматически увеличив вероятность случайной установки. Источник: Tom’s Hardware

Криптомошенничество на $16 млн

Параллельное криптомошенничество на $16 миллионов капитализировалось на хаотичном тройном ребрендинге (Clawdbot → Moltbot → OpenClaw), когда мошенники захватили заброшенный Twitter-аккаунт @clawdbot в течение секунд, запустили фейковые токены $CLAWD на Solana и ненадолго достигли капитализации в $16 миллионов, прежде чем обвалиться до нуля. Источник: NXCode

Продуктовые релизы и изменения

OpenClaw v2026.1.30 (31 января 2026)

Обновление, ориентированное на удобство разработчиков и разнообразие моделей:

- Автонастройка автодополнения командной строки для Zsh, Bash, PowerShell и Fish значительно улучшает удобство интерфейса

- Kimi K2.5 и Kimi Coding доступны бесплатно из коробки – стратегический ход, контрастирующий с тем, как традиционные платформы привязывают пользователей к единственной модели

- Поддержка авторизации MiniMax обеспечивает бесшовное переключение моделей с одним логином

- 6 целевых исправлений Telegram: обработка веток, рендеринг HTML, контекст доставки, обработка реакций

OpenClaw v2026.1.29 (30 января 2026)

Фундаментальный сброс безопасности с окончательным удалением опции конфигурации auth: "none". Это изменение описывается командой разработки как «самое важное изменение безопасности в истории проекта», принуждая все развёртывания реализовать либо аутентификацию на основе токенов, либо на основе пароля, либо через Tailscale Serve.

Дополнительные критические изменения:

- Ребрендинг npm-пакета (moltbot@latest → openclaw@latest)

- Миграция области расширений (@moltbot/* → @openclaw/*)

- Обновлённый процесс установки фонового процесса через

openclaw onboard --install-daemon

34 коммита безопасности

Релизы включили 34 коммита, связанных с безопасностью, и машинно-верифицируемые модели безопасности, сигнализируя о признании ранней критики и целенаправленном развороте к укреплению защиты корпоративного уровня. Источник: Dev.to

Хотите научиться оценивать безопасность AI-инструментов?

Без платёжных данных • Доступ сразу после регистрации

Критические ограничения и архитектурные находки

Помимо уязвимостей, выявлен ряд структурных ограничений:

Внедрение инструкций – нерешённая отраслевая проблема

Внедрение инструкций в промпт остаётся нерешённой проблемой во всей индустрии, не уникальной для OpenClaw. Разработчик Питер Штайнбергер явно отметил, что этот вектор атаки «хорошо документирован и ещё не решён», рекомендуя пользователям использовать более мощные модели и изучать лучшие практики безопасности. Исследователи безопасности (Wired, The Verge) подчёркивают, что агенты с административным доступом непропорционально уязвимы к этим техникам по сравнению с чат-ботами без сохранения состояния. Источник: Trending Topics

«Обёртка» над облаком vs. истинный локальный запуск

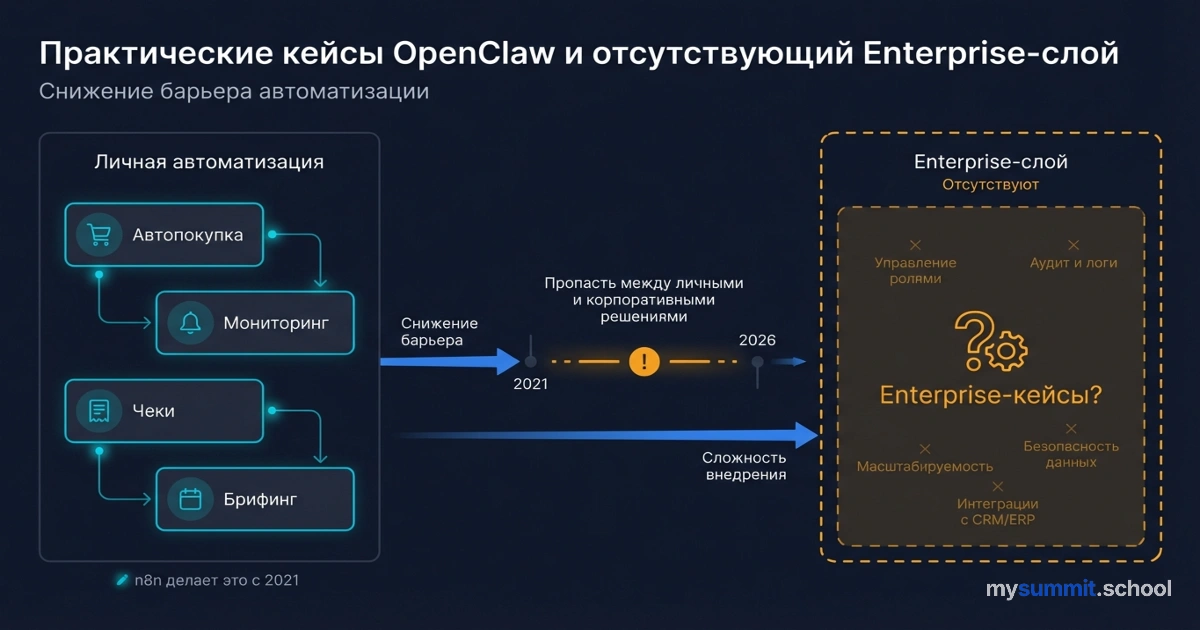

Заявленное преимущество приватности OpenClaw – локальная работа – частично иллюзорно. OpenClaw вызывает Anthropic Claude, OpenAI GPT или другие облачные API; он не запускает передовые языковые модели локально. Истинный локальный запуск (приватные модели уровня Claude на локальном железе) остаётся технически нереализуемым для 2026 года из-за аппаратных ограничений и требований к вычислениям – это реальность 2027+ года. Источник: NextWord Substack

Пробелы в политиках и разрешениях

Пробелы в политиках и разрешениях проявляются по мере того, как пользователи требуют более амбициозной автоматизации. OpenClaw лишён сложных ограничителей для определения того, что агентам разрешено делать, в отличие от того, что они решают делать в рамках этих разрешений. Это неизведанная территория, требующая болезненных проб и ошибок по мере взросления категории автономных агентов. Источник: NextWord Substack

Риски цепочки поставок через ClawdHub

Риск цепочки поставок через ClawdHub – реестр сообщества навыков OpenClaw – подвергает пользователей, устанавливающих сторонние расширения, выполнению произвольного кода. Демонстрация Cisco вредоносного навыка «What Would Elon Do?» показала активную утечку данных и прямое внедрение инструкций, хотя первопричина была в установленном пользователем вредоносном ПО, а не во внутренней уязвимости OpenClaw. Источник: Serenities AI

Поверхность атаки через мессенджеры

Поверхность атаки через интеграции с мессенджерами охватывает WhatsApp, iMessage, Telegram и Discord. Каждая интеграция с платформой обмена сообщениями представляет потенциальный вектор входа для атак внедрения инструкций, расширяя внешнюю уязвимость агента.

Резюме изменений за 72 часа

Последние 72 часа поставили неудобный вопрос: можно ли в принципе укрепить защиту автономного агента с доступом к командной строке до уровня корпоративной безопасности? Проект перешёл от хобби выходного дня (200K+ пользователей за неделю) к 34 коммитам безопасности, но исследователи Cisco, Penligent и Vectra сходятся в одном – базовые архитектурные компромиссы (локальная автономность + доступ к терминалу + интеграция учётных данных) создают неотъемлемые риски.

Консенсус исследователей безопасности ясен: OpenClaw не уникально дефектен; он ранний, полезный и подвержен рискам. Следующие 90 дней определят, сможет ли проект достичь зрелости в регламентах безопасности, ограничителях времени выполнения и инструментах мониторинга, необходимых для того, чтобы автономные агенты стали устойчивым инфраструктурным примитивом, а не инцидентом безопасности в ожидании.

Стратегический разворот: от ажиотажа к укреплению защиты

События последних 72 часов маркируют определённый сдвиг в траектории OpenClaw:

Принудительная зрелость безопасности. Окончательное удаление auth: "none" в v2026.1.29 представляет разворот от «роста любой ценой» к «обязательной безопасности». Проект теперь жертвует простотой первоначальной настройки ради базовой защиты.

Возникает вопрос: если базовая аутентификация – это «жертва простотой», то насколько безопасной была фаза быстрого роста с 200K+ пользователей? Удаление auth: "none" – это не столько стратегический выбор, сколько вынужденная реакция после Shodan-инцидента, раскрывшего сотни публичных экземпляров с ключами API.

Демократизация моделей. Предоставление Kimi K2.5 бесплатно из коробки напрямую адресует критику «стоимости API». Это отводит проект от зависимости от дорогих западных языковых моделей к более устойчивой модели расходов для глобальных пользователей.

Утилита командной строки как конкурентное преимущество. Фокус на автонастройке терминала и удобстве разработчиков сигнализирует, что OpenClaw движется за пределы эстетики «Mac Mini» к становлению подлинным инструментом продуктивности для продвинутых пользователей.

Управление ожиданиями. Публично документируя системные риски, такие как внедрение инструкций и свою природу «облачной обёртки», проект переходит от нарратива «AI-чуда» к прозрачной идентичности «независимой инфраструктуры под контролем пользователя».

Что это значит для принимающих решения

Если вы уже используете OpenClaw:

- Немедленно обновитесь до v2026.1.30

- Проверьте, что

auth: "none"не используется - Пересмотрите установленные навыки из ClawdHub

- Смените ключи API, если экземпляр был публично доступен

Если вы рассматриваете OpenClaw:

- Признайте, что это укрепление защиты в реальном времени

- Подождите 2–3 недели для стабилизации исправлений безопасности

- Альтернативы (LangChain, n8n, AutoGen) остаются более зрелыми для промышленного использования

Для стратегического планирования:

- OpenClaw демонстрирует спрос на локальных AI-агентов

- Подход «безопасность прежде всего» теперь очевиден в плане развития

- Концептуальные инновации будут адаптированы зрелыми платформами

Продолжение серии: В первой части – полный критический анализ проекта, миф о Mac Mini и сравнение альтернатив. Во второй части – уроки рабочего процесса и продуктивности от создателя.

Следите за обновлениями OpenClaw? Обсудить можно в комментариях или в нашем Telegram-канале.

Хотите научиться безопасно внедрять AI-агенты?

Открытый модуль курса mysummit.school: оценка безопасности AI-инструментов, анализ архитектурных рисков и выбор правильных решений для бизнеса – без регистрации.

Источники

- Penligent Security Post-Mortem – детальный аудит CVE-2026-22708 и архитектурные рекомендации

- The Decoder: ZeroLeaks Analysis – результаты тестирования безопасности (2/100 баллов)

- NXCode: Complete Guide 2026 – раскрытие через Shodan, вредоносное ПО для VS Code, хронология инцидентов

- Tom’s Hardware: Malicious Skills – анализ вредоносных навыков ClawdHub

- Reddit: v2026.1.30 Release – официальный список изменений, бесплатные модели

- Dev.to: From Moltbot to OpenClaw – 34 коммита безопасности, анализ трансформации

- Trending Topics: 2 Million Visitors – внедрение инструкций как отраслевая проблема

- NextWord Substack: Ambient AI – ограничения локального запуска, пробелы в политиках

- Serenities AI: Cisco Research – риски цепочки поставок через ClawdHub